Registerkarte: Zugriffsrechte

Empfehlungen zur Datensicherheit

Um das Risiko von Datensicherheitsverletzungen zu minimieren, empfehlen wir die folgenden organisatorischen und technischen Maßnahmen für das System, auf dem Ihre Applikationen laufen: Vermeiden Sie soweit als möglich, die SPS und Steuerungsnetzwerke offenen Netzwerken und dem Internet auszusetzen. Verwenden Sie zum Schutz zusätzliche Sicherungsschichten wie ein VPN für Remote-Zugriffe und installieren Sie Firewall-Mechanismen. Beschränken Sie den Zugriff auf autorisierte Personen, ändern Sie eventuell vorhandene Standard-Passwörter bei der ersten Inbetriebnahme und auch weiterhin regelmäßig.

Wichtig

Ausführliche Informationen zum Konzept und zur Verwendung der Gerätebenutzerverwaltung finden Sie im Kapitel Gerätebenutzerverwaltung handhaben.

Dort finden Sie auch folgende Anleitungen zur Handhabung des Editors:

Erstmaliges Anmelden auf der Steuerung, um deren Benutzerverwaltung zu bearbeiten und anzusehen

Neuen Benutzer in der Benutzerverwaltung des Steuerungsgeräts einrichten

Zugriffsrechte auf Steuerungsobjekte in der Benutzerverwaltung des Steuerungsgeräts verändern

Im Offlinebetrieb eine Benutzerverwaltung aus einer *.dum-Datei laden, ändern und auf das Steuerungsgerät bringen

In dieser Registerkarte definieren Sie für Gerätebenutzer die Rechte für Zugriffe auf Objekte auf der Steuerung. Wie in der Projektbenutzerverwaltung muss ein Benutzer Mitglied mindestens einer Benutzergruppe sein und können nur Benutzergruppen bestimmte Zugriffsrechte erhalten.

Die Option Registerkarte „Zugriffsrechte anzeigen“ in den CODESYS-Optionen in der Kategorie Geräteeditor muss aktiviert sein.

Beachten Sie: Diese CODESYS-Option kann durch die Gerätebeschreibung überschrieben werden!

Eine Komponente für die Benutzerverwaltung muss auf der Steuerung vorhanden sein. Das ist die Grundvoraussetzung

Benutzer und Benutzergruppen müssen in der Registerkarte Benutzer und Gruppen konfiguriert sein

Werkzeugleiste der Registerkarte

| Schaltet die Synchronisierung zwischen Editor und Benutzerverwaltung auf dem Gerät ein und aus. Wenn die Schaltfläche nicht „gedrückt“ ist, ist der Editor leer, oder enthält eine Konfiguration, die Sie von der Festplatte geladen haben. Wenn Sie die Synchronisierung einschalten, während der Editor eine noch nicht mit dem Gerät synchronisierte Benutzerkonfiguration enthält, erhalten Sie zunächst eine Abfrage, was mit dem Editorinhalt geschehen soll. Die Optionen:

|

|

|

|

|

Gerätebenutzer | Benutzername des gerade auf dem Gerät eingeloggten Benutzers |

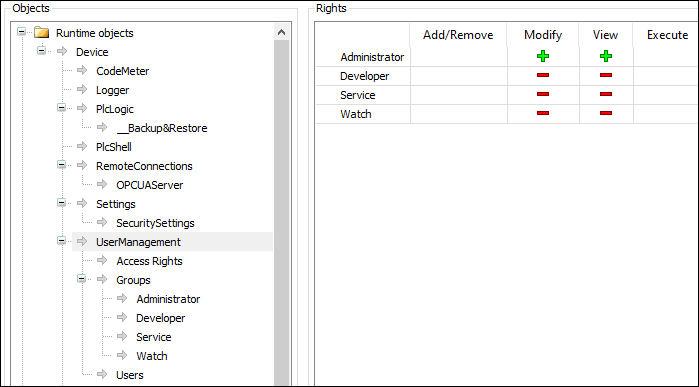

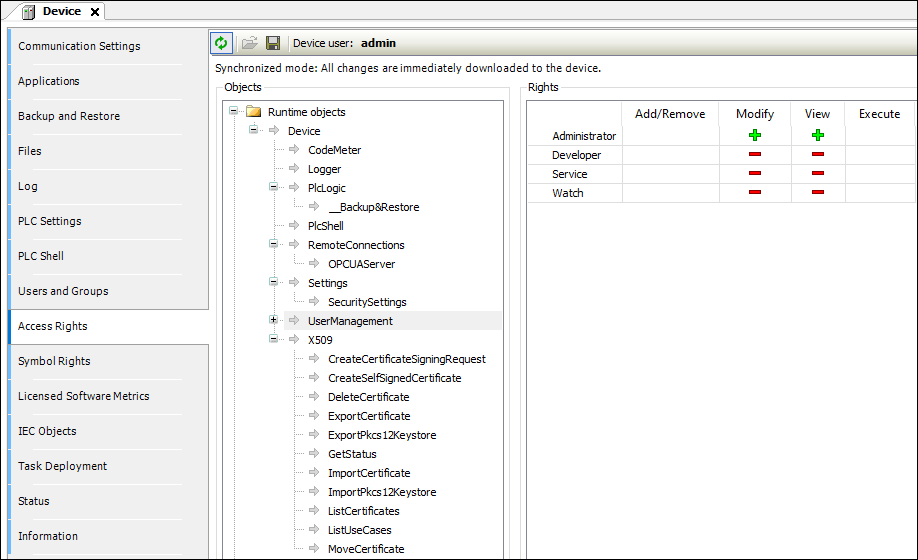

In der Baumstruktur sind die Objekte aufgelistet, auf die zur Laufzeit Aktionen ausgeführt werden können. Die Objekte sind jeweils ihrer Objektquelle zugeordnet und teilweise in Objektgruppen sortiert. Für ein selektiertes Objekt können Sie im Rechte-Fenster die Zugriffsmöglichkeit für eine Benutzergruppe konfigurieren. |

. Objektquelle (Wurzelknoten)

Eine Beschreibung der Objekte finden Sie in der Tabelle Übersicht über die Objekte |

Objektgruppen und Objekte (eingerückt) Beispielsweise: Device mit Kindobjekten Logger, PlcLogic, Settings, UserManagement. |

Allgemein vererben sich die Zugriffsrechte von dem Wurzelobjekt (also Device oder /) zu den Unterobjekten. D.h. wenn auf einem übergeordneten Objekt ein Recht einer Benutzergruppe entzogen oder explizit vergeben wird, dann wirkt das erstmals auf alle Unterobjekte! Die Tabelle gilt jeweils für das gerade im Baum ausgewählte Objekt. Sie zeigt für jede Benutzergruppe die aktuell konfigurierten Rechte für die möglichen Aktionen auf dieses Objekt.  . Mögliche Aktionen auf das Objekt:

| |

Mit einem Klick auf ein Objekt erscheint auf der rechten Seite eine Tabelle, die die Zugriffsrechte der verfügbaren Benutzergruppen für das selektierte Objekt anzeigt. Damit kann auf einen Blick erfasst werden:

. Die Bedeutung der Symbole

Mit einem Mausklick auf das Symbol ändern Sie das Recht. |

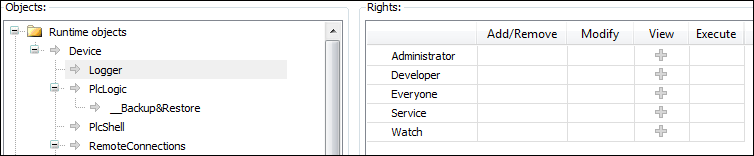

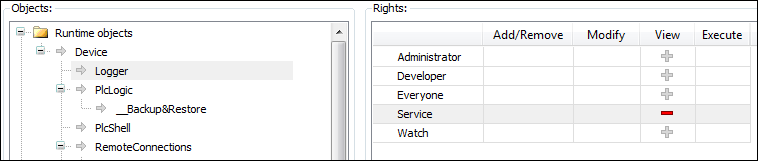

Das Objekt Logger in der Registerkarte Zugriffsrechte wurde von der Komponente „Logger“ angelegt und steuert deren Zugriffsrechte. Es befindet sich direkt unterhalb des Laufzeitsystemobjekts Device.

Dabei können für dieses Objekt die möglichen Zugriffsrechte nur für die Aktion Ansehen vergeben werden.

Zunächst hat jedes Objekt ein Leserecht. Dies bedeutet, dass jeder Benutzer den „Logger“ einer Steuerung auslesen kann. Wenn nun einer einzelnen Benutzergruppe (im Beispiel Sevice) dieses Recht entzogen werden soll, dann muss das Leserecht auf dem Logger Objekt explizit verweigert werden:

Übersicht über die Objekte

| Der Onlinezugriff auf den Logger erfolgt nur lesend. Daher kann hier nur das Recht Ansehen vergeben oder verweigert werden. | ||||||

| Alle IEC-Applikationen werden als Unterobjekte beim Download hier automatisch eingehängt. Wenn eine Applikation gelöscht wird, werden sie automatisch wieder entfernt. Damit kann dann der Onlinezugriff auf die Applikation gezielt gesteuert werden. Die Zuweisung der Zugriffsrechte über alle Applikationen kann zentral im PlcLogic-Objekt erfolgen. Auf die IEC-Applikationen haben die Benutzergruppen Administrator und Developer Vollzugriff. Die Benutzergruppen Service und Watch besitzen nur Leserechte (zum Beispiel lesendes Monitoring der Werte). | ||||||

Die folgende Tabelle zeigt an, welche Aktion im Einzelnen betroffen ist, wenn ein bestimmtes Zugriffsrecht für eine IEC-Applikation vergeben wurde.

| |||||||

| Operation | Zugriffsrecht | |||||

Hinzufügen/Entfernen | Ausführen | Ändern | Ansicht | ||||

Einloggen |

|

|

|

| |||

Anlegen |

|

|

|

| |||

Kindobjekt anlegen |

|

|

|

| |||

Löschen |

|

|

|

| |||

Laden / Online-Change |

|

|

|

| |||

Bootapplikation erzeugen |

|

|

|

| |||

Variable lesen |

|

|

|

| |||

Variable schreiben |

|

|

|

| |||

Variable forcen |

|

|

|

| |||

Haltepunkt setzen und löschen |

|

|

|

| |||

Nächste Anweisung setzen |

|

|

|

| |||

Aufrufliste lesen |

|

|

|

| |||

Einzelzyklus |

|

|

|

| |||

Ablaufkontrolle einschalten |

|

|

|

| |||

Start / Stop |

|

|

|

| |||

Reset |

|

|

|

| |||

Retain-Variablen wiederherstellen |

|

|

|

| |||

Retain-Variablen speichern |

|

|

|

| |||

| Aktuell wird nur das Recht Ändern ausgewertet. Das heißt, nur wenn an eine Benutzergruppe das Recht Ändern vergeben wurde, können auch PLC-Shell-Kommandos ausgeführt werden. | ||||||

| Unter diesem Knotenpunkt können weitere externe Verbindungen zur Steuerung konfiguriert werden. Aktuell kann hier der Zugriff auf den OPCUA-Server konfiguriert werden. | ||||||

| Dabei handelt es sich um den Onlinezugriff auf die Konfigurationseinstellungen einer Steuerung.

| ||||||

| Dabei handelt es sich um den Onlinezugriff auf die Benutzerverwaltung einer Steuerung. Sowohl der lesende als auch schreibende Zugriff wird per Default nur dem Administrator gewährt.

Für weitere Informationen siehe: Gerätebenutzerverwaltung handhaben | ||||||

| Hierüber wird der Onlinezugriff auf die X.509 Zertifikate gesteuert. Hierbei werden 2 Arten von Zugriffen unterschieden:

Jede einzelne Operation ist dabei jeweils einem dieser beiden Zugriffsrechte zugeordnet. Jede Operation wird hierbei als Unterobjekt unter X509 eingehängt. Daher kann nun der Zugriff pro Operation nochmals feiner unterteilt werden. | ||||||

Unter dem Dateisystemobjekt „/“ werden alle Ordner aus dem Ausführungspfad der Steuerung eingehängt. Damit können Sie spezifische Rechte jedem Ordner des Dateisystems vergeben. | |||||||